A settembre è stata scoperta una vulnerabilità di sicurezza in Sophos Firewall che potrebbe interessare più di 4.000 server Internet. Tuttavia, Sophos è riuscita a limitare i danni.

Sophos si è ritirata nel settembre 2022 In allarme È stato rilevato nel sistema operativo core firewall zero-day. La vulnerabilità ha consentito agli attori malintenzionati di iniettare codice dannoso Firewall Sophos. Motivo sufficiente perché Sophos classifichi la vulnerabilità come molto grave (CVSS 9.8) e rilasci quasi immediatamente un hotfix. A dicembre è seguita una patch completa.

Leggi anche

Suggerimento per la sicurezza: un firewall da solo non è sufficiente

4.400 firewall vulnerabili

Sebbene Sophos abbia avvertito di violazioni attive a settembre, si conoscono poche informazioni sull’impatto. Il ricercatore di sicurezza Jacob Baines da VulnCheck È andato a indagare da solo. Solo l’1% di tutti gli utenti del firewall Sophos ha effettivamente installato la patch di dicembre.

Questo non è un grosso problema, secondo Baines, poiché l’hotfix viene installato automaticamente sul firewall a meno che gli utenti non disattivino manualmente l’installazione automatica. Di conseguenza, il ricercatore sospetta che il 93% dei firewall contenga almeno l’hotfix.

Ciò lascia il sei percento dei firewall, ovvero circa 4.400, che eseguono una versione precedente per la quale non è disponibile una patch. Si consiglia a tali utenti di aggiornare il proprio firewall a una versione supportata il prima possibile. Attraverso i file di registro, puoi cercare attività sospette nel tuo firewall.

Il danno è limitato

Mentre i firewall deboli sono ancora in circolazione, Sophos merita il merito per aver affrontato la vulnerabilità. La risorsa di sicurezza si è affrettata a implementare un hotfix temporaneo in attesa della patch completa. Inoltre, le impostazioni predefinite del firewall hanno prevenuto molti danni.

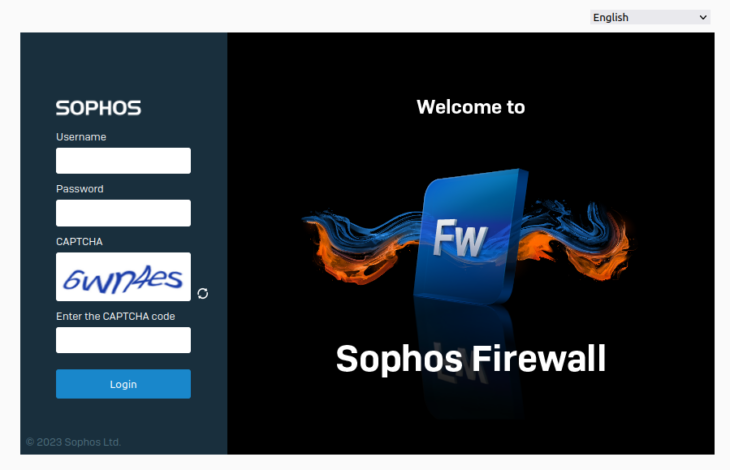

I firewall contengono CAPTCHA per controllare l’accesso all’interfaccia di amministrazione. CAPTCHA a volte è molto fastidioso, ma ha il vantaggio che i bot hanno ancora molti problemi da risolvere. Ciò ha reso più difficile per gli aggressori accedere al codice vulnerabile, il che potrebbe aver limitato il numero di attacchi con questa vulnerabilità.