La società russa di sicurezza informatica Kaspersky ha scoperto un exploit dell’iPhone di cui è rimasta vittima. Secondo i ricercatori si tratta di uno degli attacchi più avanzati mai realizzati.

A giugno Kaspersky ha annunciato che erano stati scoperti spyware sugli iPhone dei suoi dipendenti. Simili spyware sono apparsi contemporaneamente anche sui dispositivi dei diplomatici russi, suggerendo che si trattava di una campagna su larga scala. Negli ultimi mesi Kaspersky ha condiviso ulteriori informazioni sullo spyware e l'indagine è ora completa. I ricercatori lo definiscono il metodo di attacco più avanzato mai visto finora.

Leggi anche

Il verme spia russo si sta diffondendo in tutto il mondo

Catena lunga

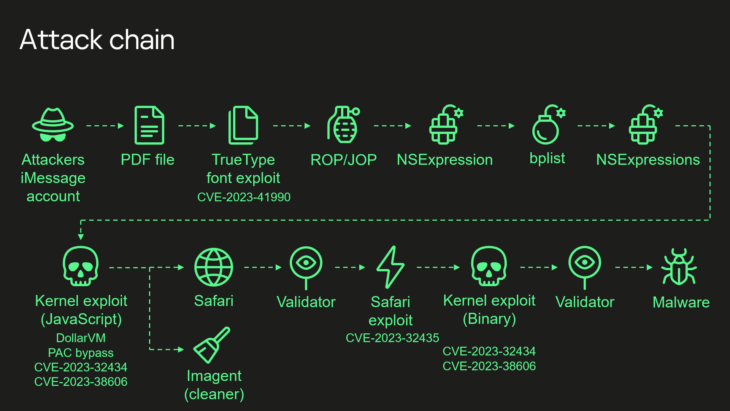

Per installare spyware su iPhone, gli aggressori hanno abusato fino a zero giorni su iOS. Le vulnerabilità colpiscono soprattutto le versioni iOS precedenti fino alla 16.2 e, secondo i ricercatori, le prime tracce risalgono al 2019. Tutto inizia con un file dannoso inviato tramite iMessage, che la vittima non deve nemmeno aprire per attivarsi il processo di installazione da seguire.

Innanzitutto, gli aggressori sfruttano una vulnerabilità causata da un errore di programmazione dei caratteri in iOS. Questa vulnerabilità offre agli aggressori la possibilità di eseguire codice, ma con privilegi di sistema limitati. Il virus prende quindi di mira il kernel iOS e sfrutta due vulnerabilità, una nel sistema di sicurezza della memoria XNU e una nei registri MMIO. Ciò aggira anche i meccanismi di sicurezza integrati nel kernel.

Da questo momento in poi il virus ha più o meno libertà. Ma per essere assolutamente sicuri, è stata sfruttata una vulnerabilità in Safari per eseguire lo shellcode. Puoi leggere una descrizione dettagliata della metodologia qui Blog.

Documenti riservati

Non è la lunghezza della catena di attacco a sorprendere Kaspersky. Per i ricercatori, il mistero risiede in una vulnerabilità specifica, CVE-2023-38606. Utilizza i registri MMIO per aggirare la sicurezza del kernel, come descritto nei paragrafi precedenti. Tuttavia, hanno utilizzato una funzione hardware che il firmware iOS non utilizza.

In breve, ciò è stato fatto nel modo seguente: l'indirizzo di destinazione e l'hash dei dati sono stati scritti su registri hardware sconosciuti al chip. Poiché questi registri non vengono utilizzati attivamente, per Kaspersky rimane un mistero il modo in cui gli aggressori hanno scoperto questa vulnerabilità. I ricercatori sospettano che i registri vengano utilizzati internamente da Apple per scopi di debug o test o potrebbero essere stati aggiunti per errore. In linea di principio solo Apple e i fornitori di chip come ARM potrebbero essere a conoscenza dell’esistenza dei log.

Kaspersky è ancora all’oscuro di come gli aggressori lo abbiano scoperto. Apple ha ora affrontato tutte le vulnerabilità sfruttate.

Chi c'è dietro l'attacco?

Anche questa domanda rimane aperta dopo l'analisi di Kaspersky. L’incidente ha subito una svolta geopolitica dopo che i servizi di sicurezza russi hanno accusato la loro controparte americana di spionaggio. Anche Apple è stata accusata di aver contribuito alla campagna, ma ha sempre negato categoricamente qualsiasi forma di coinvolgimento.

“Al momento, non possiamo attribuire in modo definitivo questo attacco informatico a un noto attore della minaccia. Le caratteristiche uniche osservate in Processo di triangolazione “Non corrisponde ai modelli di campagna conosciuti”, afferma in risposta Boris Larin, ricercatore di Kaspersky. Ars Tecnica.